Серьезная уязвимость в KiwiSDR

На протяжении нескольких лет разработчики популярного SDR-приемника KiwiSDR могли получать административные привилегии на устройствах пользователей благодаря наличию уязвимости.

Пользователи встревожены тем, что третьи лица могли получить несанкционированный доступ к их устройствам и локальным сетям.

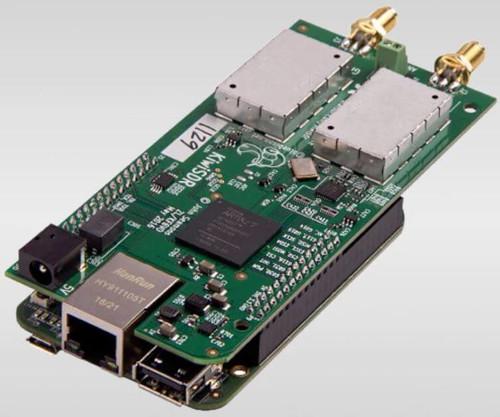

KiwiSDR — это приемное устройство, использующее принцип программно-определяемого радио (SDR) и использующееся для мониторинга местного радиовещания и организации удаленного доступа к прослушиванию радиоэфира через интернет. Множество радиоэнтузиастов используют в своем хобби такие устройства размером с кредитную карту. Предположим, пользователь из Манхэттена может организовать доступ к своему приемнику KiwiSDR через интернет, так что другие пользователи, находящиеся к примеру в Мадриде или Сиднее, могут слушать СВ-вещание, Си-Би диапазон или даже наблюдать за грозовой активностью в Манхэттене.

В среду (14 июля) пользователи узнали, что на протяжении нескольких лет их устройства KiwiSDR содержали уязвимость, позволяющую разработчикам (и возможно третьим лицам) удаленно заходить на их устройства с административными правами, позволяя изменять конфигурацию, а также получать доступ к данным (даже напрямую не относящимся к KiwiSDR) на Raspberry Pi, BeagleBone Black или другим ПК, подключенным к KiwiSDR.

Большая проблема доверия

Признаки появления уязвимости в KiwiSDR появились еще в 2017 году. Недавно бэкдор был удален, причем, по непонятным причинам, безо всякого упоминания о факте удаления. Но несмотря на это, обеспокоенность пользователей по-прежнему имеет место, ведь KiwiSDR требует административных прав на ПК, к которому он подключен, таким образом имея возможность получать доступ к другим устройствам, находящимся в одной локальной сети.

«Это большая проблема доверия», — написала пользователь с ником xssfox. «Я даже не подозревала о существовании такой уязвимости и мне очень досадно видеть, как разработчик добавляет бэкдоры и активно использует их без нашего согласия».

Xssfox также сказала, что использует два KiwiSDR, один из которых подключен к BeagleBone Black с запущенным на нем ПО от Pride Radio Group, позволяющим удаленно слушать радиоэфир в Глэдстоне (Австралия).

«В моем случае, ПО KiwiSDR развернуто на удаленном сервере, использующемся в том числе для других проектов. То есть к серверу может быть получен несанкционированный доступ. Другие пользователи KiwiSDR устанавливают свои приемники в удаленном местоположении, используя интернет-соединение или свою домашнюю сеть. Это похоже на ситуацию с уязвимостями в камерах видеонаблюдения, устанавливаемых на удаленных объектах».

SDR-приемники используют программное обеспечение (в отличие от «класического» радиооборудования) для обработки сигналов. Для этой цели KiwiSDR подключается к компьютеру, с помощью которого организуется удаленный доступ к SDR-приемнику.

Бэкдор достаточно простой. Всего несколько строк кода в ПО позволяет разработчику получить удаленный доступ к любому устройству лишь введя его URL в браузере и добавив пароль в конце адреса. Таким образом он, используя бэкдор, может вносить изменения в конфигурацию не только самого SDR-приемника, но и сопряженного с ним компьютера. Вот видео использования бэкдора от пользователя xssfox, где демонстрируется получение административных прав к ее мини-ПК BeagleBone.

Бэкдор продолжает жить

Xssfox сказала, что доступ к сопряженному с KiwiSDR ПК (а заодно и к устройствам в локальной сети жертвы) возможен, покуда у него включен доступ к консоли, а он включен по умолчанию. Отключение доступа требует внесения изменений в административном интерфейсе или конфигурационном файле, что большинству пользователей сделать не под силу. К тому же, обновление (с удаленным бэкдором — прим. перев.) установлено на слишком малом количестве устройств, если вообще когда-то будет установлено. Так что несмотря на то что разработчик удалил вредоносный код из прошивки, бэкдор будет продолжать жить на устройствах пользователей, делая их незащищенными от взлома.

В технических документах разработчиком значится Джон Симонс. Симонс не ответил на электронное письмо с просьбой прокомментировать ситуацию.

Форум пользоватлей KiwiSDR был недоступен на момент публикации. Скриншоты по этой и этой ссылкам указывают на то, что Симонс знал о существовании бэкдора еще в 2017 году.

Еще один тревожный аспект существования бэкдора заключается в том, что как заметил пользователь Марк Джессоп, обмен данными идет по незащищенному протоколу HTTP, так что пароль передается в открытом виде и может быть скомпрометирован при перехвате трафика.

Пользователи KiwiSDR, которые хотят проверить свой SDR-приемник на предмет наличия уязвимости, могут узнать это, выполнив команду:

zgrep — «PWD admin» /var/log/messages*

Нет явных доказательств того, что кто-то злонамеренно использовал данную уязвимость, однако само по себе существование такого бэкдора на протяжении длительного времени является нарушением безопасности и довольно тревожным сигналом. Как минимум, пользователи должны проверить свои устройства и локальные сети на наличие следов проникновения и обновить прошивку своего KiwiSDR до версии 1.461. А настоящие «параноики» могут вообще отключить свои SDR от сети, пока не появятся дополнительные подробности.